해로운 동작 없이 확산만 하는 형태로 활동한지 6개월만에 30만대 인터넷기기를 감염시킨 악성코드가 발견됐다. 안티바이러스업체 카스퍼스키랩이 소개한 '하지메(Hajime)'다. 하지메는 '시작'을 뜻하는 일본어다. 카스퍼스키랩은 2016년 10월부터 하지메의 활동 징후를 파악했다.

27일 카스퍼스키랩 설명에 따르면 하지메는 주로 사물인터넷(IoT) 기기를 감염시키는 악성코드다. 활동 징후가 눈에 띈 지난해 10월 이래 현재까지 하지메에 감염돼 봇넷을 형성한 고유 단말 수는 최소 29만7천499대 이상이다.

카스퍼스키랩은 하지메에 감염된 기기의 네트워크가 언제든 서로 연동해 피해자 모르게 악성코드 개발자의 지시를 수행할 수 있다고 지적했다. 감염된 컴퓨터 여러 대가 분산 P2P 봇넷으로 묶여 스팸이나 분산서비스거부(DDoS) 공격 수행에 동원될 수 있다는 얘기다.

다만 하지메의 진짜 목적은 알려지지 않았다. 하지메에는 공격 코드, 공격 기능이 없다. 유포 모듈만 존재한다. 주로 단말의 암호를 무차별대입하는 방식으로 기기를 감염시킨다. 그 뒤 감염 피해자에게 탐지되지 않도록 정체를 숨긴다. 이렇게 기기를 봇넷 일부로 만든다.

하지메는 특정 유형 기기만 공격하지 않고 인터넷의 모든 기기를 공격하는데, 활동이 집중되는 유형은 있다. 그 대부분은 디지털비디오레코더(DVR), 웹카메라, 라우터다. 기피대상도 있다. 인터넷할당번호관리기관(IANA), 제너럴일렉트릭(GE), 휴렛팩커드(HP), 미국우정공사 등의 하위네트워크다.

하지메에 감염된 기기 소재(비중)는 이란(19.7%), 브라질(8.8%), 베트남(7.9%), 러시아연방(7.5%), 터키(6.2%), 인도(5.5%), 파키스탄(4.7%), 이탈리아(3.5%), 대만(3.5%) 등이며 기타(29.5%) 비중도 상당하다.

관련기사

- "IoT기기 먹통 만드는 악성코드 확산"2017.04.27

- 악성코드 배달부 스팸메일, 봇넷 타고 확산2017.04.27

- 디도스 유발 악성코드 '미라이', 한국서도 발견2017.04.27

- 디도스 부르는 악성코드 미라이 '라이벌' 등장?2017.04.27

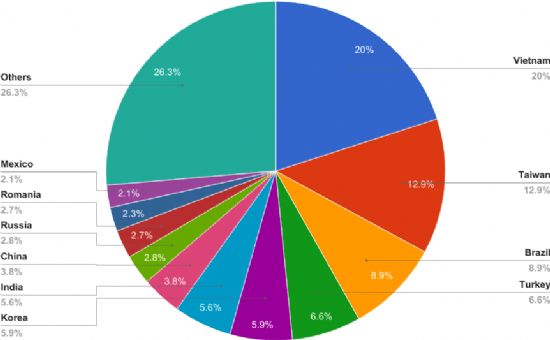

하지메의 '감염원' 소재(비중)에는 한국이 껴 있다. 베트남(20%), 대만(12.9%), 브라질(8.9%), 터키(6.6%), 한국(5.9%), 인도(5.6%), 중국(3.8%), 러시아(2.8%), 루마니아(2.7%), 멕시코(2.1%) 등이다. 역시 기타(26.3%) 비중이 적지 않다.

이창훈 카스퍼스키랩코리아 대표는 "하지메 봇넷 규모가 점점 더 거대해지고 있지만 목적이 무엇인지 알려진 바가 없고 어떤 유형의 공격이나 추가 악성코드 활동에서도 그 흔적이 드러나지 않고 있다는 점이 흥미롭다"며 "그렇다 하더라도 IoT 기기를 소유하고 있다면 암호에 대한 무차별 대입 공격이 어렵도록 암호를 변경하고 제조사 펌웨어를 최신으로 업데이트하는 게 좋다"고 조언했다.