모바일뱅킹서비스 사용자들을 노린 공격이 이제는 자동응답전화(ARS)를 활용한 일회용비밀번호(OTP) 입력까지 가로챌 정도로 진화하고 있어 주의가 필요하다.

최근 국내를 포함한 아태 지역 은행들은 모바일뱅킹 과정에서 ID/비밀번호 등을 활용한 1차 인증을 거친 뒤에 추가인증을 요구하는 투팩터 인증 방식으로 보안성을 높이고 있다.

이전까지 투팩터 인증을 위해 자신의 폰에 문자메시지로 전달된 OTP를 다시 모바일뱅킹용 앱이나 웹사이트에 입력하는 방법을 주로 활용했으나 문자메시지 내역을 가로채는 공격이 늘어나면서 이러한 방법도 큰 효과를 거두지 못하고 있는 실정이다. 이에 대응해 ARS를 통해 걸려온 전화를 받은 뒤 거기서 음성으로 말하는 숫자를 자신의 폰에 입력하는 방법으로 추가 인증을 하는 방법이 등장하고 있다.

문제는 이러한 ARS 인증 역시 공격자들의 해킹으로부터 자유롭지 못하게 됐다는 점이다. 최근 시만텍 보안블로그에 따르면 디네시 벤카테산 보안연구원은 모바일뱅킹을 노린 악성코드인 '안드로이드.뱅코시(Android.Bankosy)'에 ARS 기반 투팩터 인증 정보까지 훔쳐낼 수 있는 기능이 추가됐다고 밝혔다.

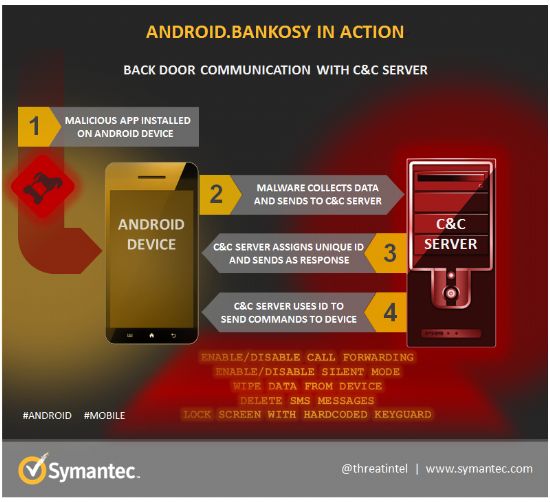

안드로이드.뱅코시는 음성 기반 투팩터 인증을 무력화 시킨다. 일단 악성코드가 피해자의 기기에 설치되면 백도어를 구축한 뒤 시스템의 특정 정보를 수집한 다음, 이러한 정보를 공격자가 관리하는 C&C서버에 보내 해당 기기를 등록한다. 그 뒤 감염된 기기로부터 특정한 식별자 정보를 수집한다. 기기를 C&C서버에 등록완료하면 이 기기는 특정한 식별자를 통해 C&C서버와 추가적인 커뮤니케이션을 하며 각종 명령을 수행한다.

대부분 스마트폰에서 발견되는 악성코드는 수신된 문자메시지를 가로채거나 지우고, 내부에 저장된 데이터를 삭제한다. 안드로이드.뱅코시가 다른 점은 통화내역까지 가로챌 수 있다는 점이다. 'call_forwarding'이라는 명령어를 쓰면 착신전환을 통해 자신에게 온 전화를 다른 번호에서 수신할 수 있다.

관련기사

- 모바일뱅킹 악성코드 위험수위2016.01.19

- 핀테크 시대, 은행 모바일뱅킹도 변해야 산다2016.01.19

- "금융도 모바일 퍼스트"...모바일뱅킹 쑥쑥 는다2016.01.19

- 웹표준 인터넷뱅킹 보안 부실…개선 필요2016.01.19

백도어는 또한 무음모드 기능을 켜고 끄며, 기기를 잠금하는 등 기능을 악용해 사용자 몰래 대상 기기로 걸려온 전화를 알아차리지 못하게 한다. 기존에 피해자에 대한 기본적인 신상정보를 파악하고 있는 상태에서 전화통화를 통한 투팩터 인증을 요청하면 여기에 대응해 필요한 값을 훔쳐내는 식이다.

시만텍은 안드로이드 기기 OS와 앱을 최신버전으로 유지하며, 공식 앱스토어 외에 다른 곳에서 앱들을 다운로드 받지 말 것을 요청했다. 안드로이드 기기에 대해 앱이 요구하는 권한이 뭔지 파악하고, 모바일앱 보안 솔루션을 활용하며, 중요한 데이터는 자주 백업을 해두는 것이 좋다고 조언했다.