마이크로소프트(MS)가 북한 정부 지원 해킹그룹 탈륨(Thallium)을 추적하고 고소해 50개 도메인을 차단했다.

미국 지디넷은 MS가 해커 그룹 탈륨을 고소하고 이들이 사용하던 50개의 웹도메인을 차단했음을 밝혔다고 30일(현지시간) 보도했다.

MS측은 탈륨이 사용자 계정에 침투해 사용자 이름과 암호 등 민감한 정보를 훔쳐 왔다고 고소 이유를 밝혔다.

MS는 지난 18일 미국 버지니아 동부 지방법원을 통해 고소를 제기했으며 26일 미 당국은 탈륨이 해킹을 위해 사용한 50개의 도메인을 MS가 통제할 수 있도록 법원 명령을 내렸다고 공식 블로그를 통해 설명했다.

APT37이라고도 불리는 탈륨은 2012년부터 활동해온 해커그룹으로 주로 한국의 공공 및 민간 부분을 중심으로 공격활동을 해왔다. 2017년 이후로는 한국을 넘어 일본, 베트남, 중동 등의 국가를 대상으로 화학, 전자, 제조, 항공 우주, 자동차 및 의료 기관을 포함한 광범위한 산업 분야를 공격하며 대상을 확대했다.

MS 산하의 디지털범죄팀(DCU)과 마이크로소프트 위협 인텔리전스 센터(MSTIC)가 수개월 간 관련 정보를 수집하고 조사한 바에 따르면 탈륨은 스피어 피싱이라은 방식을 주로 사용한 것으로 나타났다.

스피어피싱은 해킹프로그램 등이 포함된 이메일을 공식 문서로 위장해 대상에 보내 공격하는 기법이다. 주로 SNS 또는 개인이 참여한 조직에서 공개한 정보를 수집한 후 대상에게 합법적인 메일인 것처럼 꾸며 공격한다.

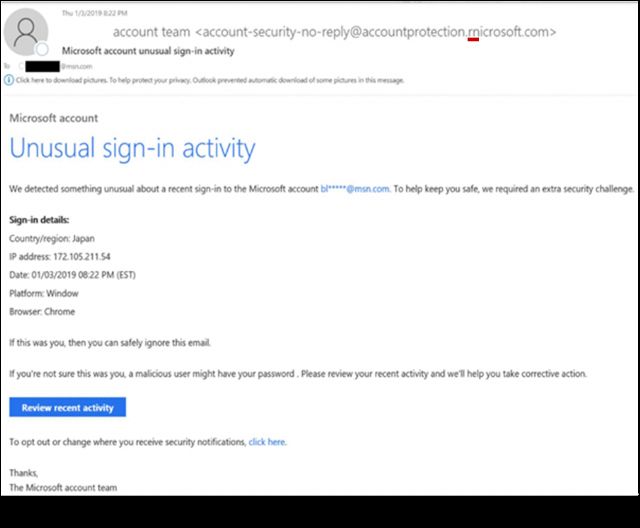

탈륨의 경우 MS 공식 메일인 것처럼 속이기 위해 microsoft의 첫 글자인 m을 ‘r’과 n’을 결합하여 표시했다.

이메일은 본인 증명을 위해 포함된 링크를 클릭해 공식사이트에 로그인하도록 유도하는 내용이 담겨있다. 하지만 포함된 링크를 누르면 공식사이트처럼 꾸며진 탈룸의 가짜 도메인으로 이동하게 되며 로그인을 위해 아이디와 비밀번호를 입력하는 순간 해당 정보가 탈륨에게 넘어가게 된다.

탈륨은 확보한 개인의 로그인 정보를 이용해 메일, 연락처 목록, 일정 개인정보를 확인할 수 있다.

탈륨이 공격한 주목표는 공무원, 싱크 탱크, 대학 교직원, 세계 평화와 인권에 초점을 맞춘 조직의 구성원, 핵확산 문제에 종사하는 개인 등이 포함됐으며 주 타깃 지역은 미국과 한국, 일본 지역이었다.

이 밖에도 탈륨은 멀웨어를 사용해 시스템을 손상시키고 데이터를 도용하기도 한 것으로 나타났다.

관련기사

- [보안 결산] 초연결 시대…해커들, PC 밖 세상 공략중2019.12.31

- 피즐리소프트, 에버스핀과 ‘에버세이프’ 판매 전략적 제휴2019.12.31

- 국회 과방위, 정부에 "거래소 해킹·딥페이크 대비 부족" 질책2019.12.31

- 정부, 추경 12조원 편성…AI·수출·재해·민생에 맞춤 투입2025.04.15

MS의 톰 버트 고객보안 및 신뢰담당 부사장은 “우리는 중대한 위협활동을 공유해 조직과 개인이 자신을 보호하기 위한 조치에 대한 인식을 높이는 데 도움이 되길 바란다”며 “MS도 탈륨 활동 추적을 통해 수집한 정보를 보안 제품에 적용해 고객을 보호할 것이다”라고 설명했다.

이어서 그는 “이러한 피싱 메일로 인한 피해를 막기 위해서는 모든 비즈니스 및 개인 전자 메일 계정에 2단계 보안을 설정하고, 해커의 피싱 방식을 파악하고 자신을 보호하는 방법을 배워야 한다. 또한 의심스러운 웹사이트의 링크 및 파일 관련 보안 경고를 항상 활성화하고 신중하게 대응해야 한다”고 강조했다.